Il 6 agosto 1991 nasce il World Wide Web

antonellocamilotto.com

News dalla Rete

Uno sguardo sul mondo e la storia del web per un uso consapevole dei dati e della rete internet.

Web Magazine by Antonello Camilotto

Creazione Contenuti Editoriali

Autore: © by Antonello Camilotto

•

12 apr, 2024

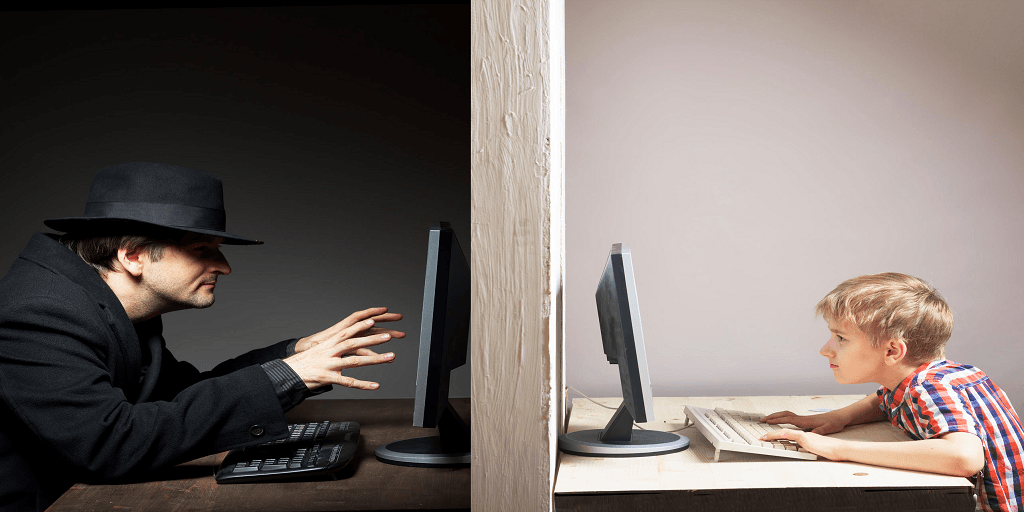

Nel vasto e sempre più interconnesso mondo digitale di oggi, i pericoli che minacciano i minori sono diventati sempre più complessi e diffusi. Tra questi, il fenomeno del grooming online rappresenta una delle minacce più gravi e insidiose. Il grooming, una forma di manipolazione psicologica perpetrata da adulti sui minori attraverso internet, ha destato crescente preoccupazione tra genitori, educatori e autorità. Cos'è il Grooming? Il termine "grooming" si riferisce alla pratica in cui un adulto si insinua nella vita di un minore attraverso internet, solitamente utilizzando piattaforme di social media, chat, o videogiochi online. L'obiettivo del grooming è stabilire un rapporto di fiducia con il minore al fine di sfruttarlo sessualmente, finanziariamente o emotivamente. Il groomer può fingere di essere un coetaneo, un mentore o una figura di supporto per guadagnare la fiducia del minore e manipolarlo. Come Funziona il Grooming? Il processo di grooming di solito segue un modello in diversi passaggi: Identificazione del bersaglio: Il groomer individua un minore vulnerabile, spesso attraverso piattaforme online popolari tra i giovani. Iniziazione del contatto: Il groomer inizia a comunicare con il minore, spesso facendosi passare per un coetaneo con interessi simili. Costruzione della fiducia: Il groomer cerca di guadagnare la fiducia del minore attraverso conversazioni amichevoli e l'offerta di supporto emotivo. Introduzione di contenuti sessuali: Con il tempo, il groomer può iniziare a introdurre contenuti sessuali nelle conversazioni, gradualmente spingendo i confini della relazione. Manipolazione e sfruttamento: Una volta che il groomer ha instaurato un legame emotivo con il minore, può iniziare a chiedere immagini intime, incontrarsi di persona o coinvolgere il minore in attività sessuali. Segnali di Avvertimento del Grooming Riconoscere i segnali di avvertimento del grooming è fondamentale per proteggere i minori dai predatori online. Alcuni segnali comuni includono: Cambiamenti repentini di comportamento o umore del minore. Utilizzo eccessivo di dispositivi digitali, specialmente di notte. Ritiro dai familiari e dagli amici. Ricezione di regali o denaro da parte di un individuo sconosciuto. Segnalazioni di incontri o comunicazioni inappropriati con estranei. Come Proteggere i Minori dal Grooming Proteggere i minori dal grooming richiede un impegno congiunto da parte dei genitori, degli educatori e delle autorità. Alcune misure preventive includono: Comunicazione aperta: Creare un ambiente in cui i minori si sentano a loro agio nel parlare dei loro incontri online e porre domande senza paura di giudizi. Supervisione dei dispositivi: Monitorare l'attività online dei minori e stabilire regole chiare sull'uso dei dispositivi digitali. Educazione sulla sicurezza online: Insegnare ai minori i principi di sicurezza online, inclusa la condivisione responsabile delle informazioni personali e la consapevolezza dei rischi. Segnalazione dei casi sospetti: I genitori e gli educatori dovrebbero essere consapevoli dei segnali di avvertimento del grooming e segnalare tempestivamente qualsiasi attività sospetta alle autorità competenti. Il grooming online rappresenta una minaccia sempre crescente per i minori nell'era digitale. Per proteggere i giovani da questa trappola sociale, è essenziale un approccio olistico che coinvolga la vigilanza degli adulti, l'educazione sulla sicurezza online e la promozione di una comunicazione aperta e consapevole. Solo attraverso un impegno congiunto possiamo creare un ambiente online più sicuro e protetto per le generazioni future.

Autore: © by Antonello Camilotto

•

11 apr, 2024

Nel vasto paesaggio urbano di una città moderna, una nuova attività sta emergendo: il "wardriving". Questa pratica, nata dalla fusione tra la tecnologia e l'avventura urbana, coinvolge l'esplorazione delle strade alla ricerca di reti Wi-Fi aperte o vulnerabili. È un'esplorazione moderna, una caccia alla connessione che suscita curiosità e, talvolta, preoccupazioni per la sicurezza informatica. Cosa è il Wardriving? Il termine "wardriving" deriva dalla combinazione delle parole "war" (guerra) e "driving" (guidare), riflettendo il senso di avventura e competizione che lo caratterizza. I wardriver, armati di dispositivi come computer portatili, smartphone e antenne Wi-Fi, percorrono le strade alla ricerca di segnali Wi-Fi aperti o poco sicuri. Questi segnali possono appartenere a reti domestiche, aziendali o pubbliche, consentendo ai wardriver di connettersi e navigare in Internet senza dover utilizzare i loro dati mobili. Storia del Wardriving Il fenomeno del wardriving è emerso alla fine degli anni '90 e all'inizio del 2000, quando la proliferazione delle reti Wi-Fi ha reso sempre più comune trovare segnali wireless non protetti o con configurazioni di sicurezza deboli. In quegli anni, i wardriver erano spesso appassionati di tecnologia che esploravano le loro città per il gusto dell'avventura e della scoperta tecnologica. Con il passare del tempo, il wardriving ha attirato l'attenzione della comunità della sicurezza informatica, poiché ha evidenziato le vulnerabilità delle reti wireless e ha sollevato questioni sulla protezione dei dati personali e aziendali. Strumenti e Tecniche I wardriver utilizzano una varietà di strumenti per individuare e mappare le reti Wi-Fi. Tra questi: Computer Portatili o Smartphone: Equipaggiati con software specializzato per la scansione delle reti Wi-Fi. Antenne Wi-Fi: Per aumentare la portata del segnale e individuare reti al di fuori del normale raggio di ricezione. Software di Mappatura: Per registrare la posizione e le informazioni sulle reti Wi-Fi scoperte durante il wardriving. Le tecniche utilizzate variano da wardriver a wardriver, ma spesso includono la guida lungo strade urbane popolate, alla ricerca di segnali deboli o non protetti. Implicazioni Etiche e di Sicurezza Mentre il wardriving può essere visto come un'esplorazione innocua della tecnologia moderna, solleva anche importanti questioni etiche e di sicurezza. La connessione a reti Wi-Fi senza autorizzazione può violare le leggi sulla sicurezza informatica e la privacy dei dati. Inoltre, il wardriving può essere utilizzato da malintenzionati per raccogliere informazioni sensibili o compromettere la sicurezza delle reti. Dall'altra parte, il wardriving può servire come uno strumento educativo per sensibilizzare le persone sulle pratiche di sicurezza delle reti e sottolineare l'importanza di proteggere le proprie reti domestiche e aziendali. Il wardriving rappresenta una combinazione unica di esplorazione urbana e tecnologia. Mentre alcuni lo considerano un passatempo innocuo, altri sollevano preoccupazioni per la sicurezza informatica e la privacy dei dati. Indipendentemente dalle opinioni contrastanti, il wardriving continua a suscitare interesse e stimolare dibattiti sulla nostra dipendenza dalla connettività wireless e sulla sicurezza delle reti.

Autore: by Antonello Camilotto

•

04 apr, 2024

Segui News dalla Rete sul nuovo Canale Telegram! È possibile iscriversi al canale di “ News dalla Rete ” per ricevere le nostre principali notizie direttamente sul tuo telefono, attraverso il diffuso servizio di messaggistica disponibile su tutte le piattaforme. Vediamo cos'è Telegram Telegram è un servizio di messaggistica istantaneo gratuito, molto simile a Whatsapp, Viber, ecc. Basta scaricare la App (è disponibile gratis sia per Android che per iOS) e attivarla sul proprio numero di telefono. Si può utilizzare dagli smartphone, sui tablet e sul web da qualsiasi PC. Consente di effettuare chat e anche di condividere con i contatti i files (documenti e fogli di lavoro). Nello stesso tempo, Telegram consente di creare anche dei canali, di fatto dei “gruppi”, i cui messaggi però possono essere inviati solo dagli amministratori. Come aggiungersi al nostro Canale Per aggiungersi al nostro nuovo canale, basta fare click/Tap su questo link o digitare “News dalla Rete” nella ricerca globale di Telegram e poi unirsi al canale. Come funziona Riceverete in tempo reale le nostre News per leggere la notizia all’interno di Telegram senza dover aprire nessun’altra applicazione. Come condividere il canale con i vostri amici È possibile condividere il canale con i propri contatti: basta cliccare in alto sul logo o nome del canale o sul menù, entrare in info canale alla sezione membri/Iscritti e poi cliccare su "aggiungi iscritto".

Autore: by Antonello Camilotto

•

03 apr, 2024

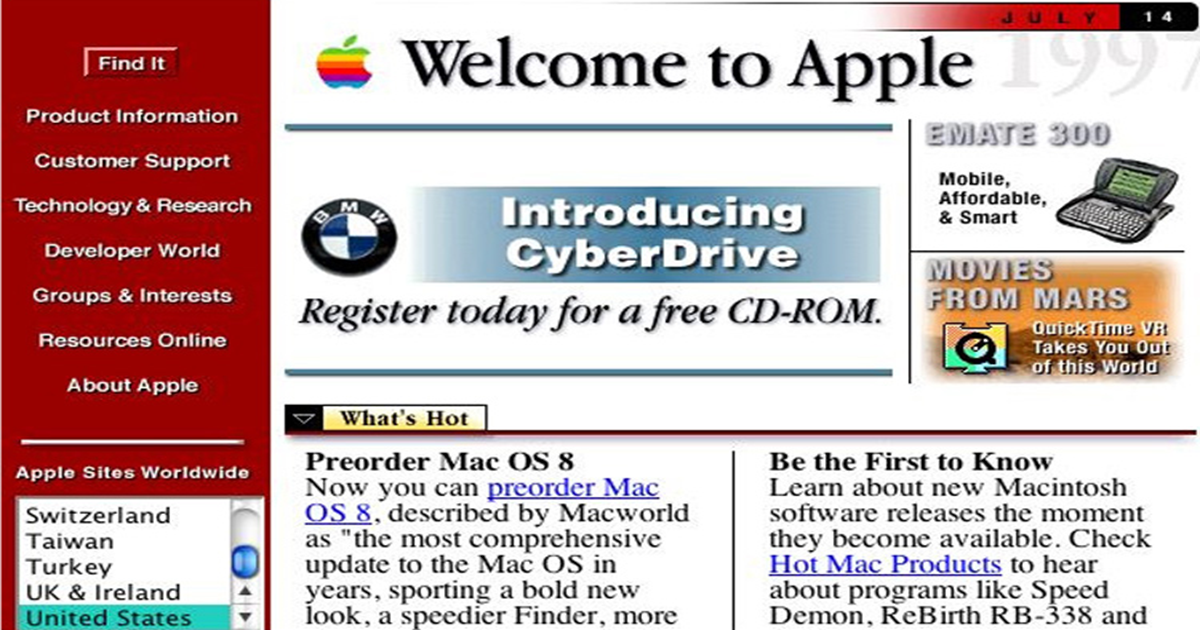

Nell'era contemporanea, in cui l'accesso a Internet è diventato un elemento imprescindibile della vita quotidiana, è affascinante guardare indietro e ricordare i primi giorni del World Wide Web. Quelli erano tempi molto diversi, in cui l'esperienza di navigare online era lontana anni luce dalla velocità e dalla sofisticazione che conosciamo oggi. Un viaggio nostalgico attraverso il Web di tanti anni fa ci porta indietro a un'epoca di semplicità e, in molti modi, di ingenuità digitale. La Nascita del Web Il Web, come lo conosciamo oggi, è nato nel 1991, quando il fisico britannico Tim Berners-Lee mise online il primo sito web al CERN. Questo sito, puramente informativo, forniva istruzioni su come utilizzare il World Wide Web e collegamenti a documenti correlati. Ma il Web si stava ancora sviluppando, ed era lontano dal diventare il vasto e interconnesso ecosistema che è diventato. La Connessione Dial-Up Uno dei ricordi più vividi per coloro che hanno vissuto l'era dei primi giorni del Web è il suono stridente e cacofonico del modem in connessione. Le connessioni dial-up, che utilizzavano linee telefoniche per collegarsi a Internet, erano lente e spesso instabili. Questo significava che per accedere a una pagina web, si doveva pazientemente aspettare che il modem si connettesse, spesso con un'attesa che poteva sembrare interminabile. Le Pagine Web di Base Le pagine web di quel tempo erano semplici e prive di fronzoli. La maggior parte di esse era composta principalmente da testo e poche immagini, se ce n'erano. I siti web erano essenzialmente strumenti informativi, piuttosto che le piattaforme interattive e ricche di contenuti che oggi ci aspettiamo. Non c'erano ancora i social media, i video in streaming o le esperienze interattive che oggi sono così diffuse. Motori di Ricerca Primitivi Senza i potenti motori di ricerca che abbiamo oggi, la navigazione sul Web di tanti anni fa era una sfida. Si dipendeva principalmente da elenchi di siti web compilati manualmente, come Yahoo! o Excite. La ricerca di informazioni richiedeva pazienza e abilità nel navigare tra i siti web tramite link ipertestuali. Il Fascino dell'Anonimato Online In quei primi giorni, l'anonimato online era molto più comune e diffuso di quanto non sia oggi. Gli utenti utilizzavano spesso pseudonimi o nickname per proteggere la propria privacy. Questo ha creato una sorta di senso di comunità tra gli utenti di Internet, che si sono trovati ad esplorare questo nuovo mondo virtuale insieme, spesso senza rivelare la propria vera identità. Ricordare il Web di tanti anni fa ci offre uno sguardo nostalgico e affettuoso verso un'epoca di innocenza digitale. Mentre l'Internet di oggi è incredibilmente potente e ricco di risorse, c'è qualcosa di speciale nei ricordi dei primi giorni, quando l'intero mondo sembrava aperto a nuove possibilità e scoperte. Sebbene il Web sia cambiato in modi sorprendenti nel corso degli anni, quei primi giorni rimarranno sempre una parte importante della sua storia. © 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼 Tutti i diritti riservati | All rights reserved

Autore: by Antonello Camilotto

•

03 apr, 2024

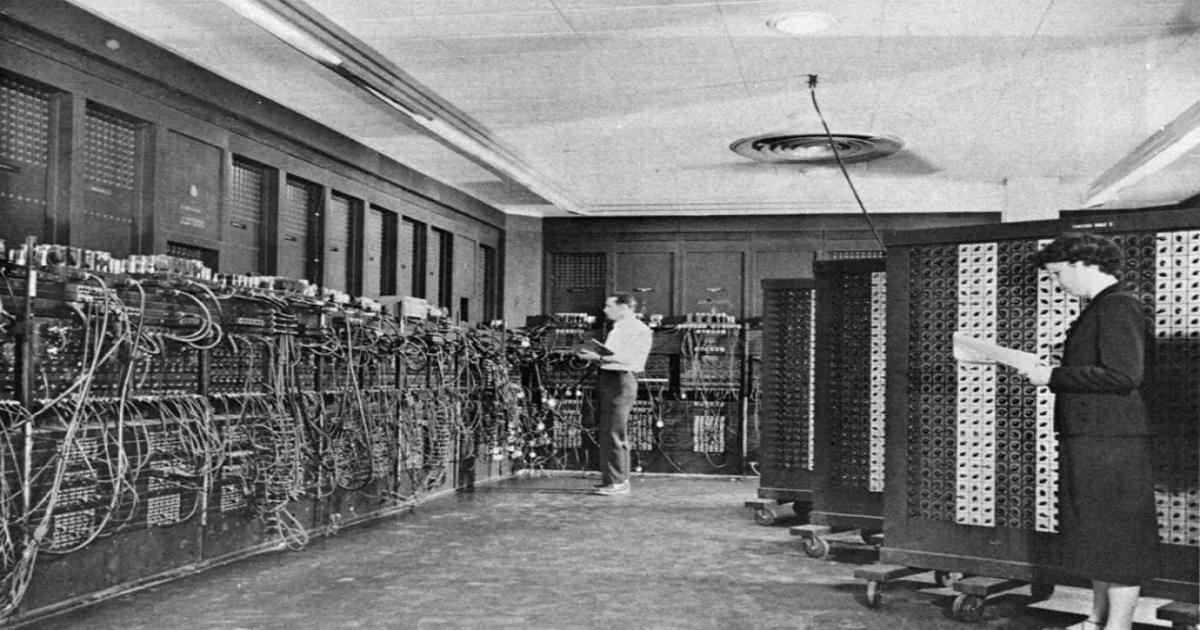

Nel panorama in rapida evoluzione del mondo tecnologico, ogni tanto un annuncio scuote le fondamenta dell'industria informatica. Questa volta, è IBM a fare il grande passo con l'annuncio del System/360, un sistema informatico innovativo che promette di ridefinire gli standard del settore. L'IBM System/360 è stato presentato come una soluzione completa per le esigenze informatiche di aziende di qualsiasi dimensione, aprendo la strada a una nuova era di flessibilità, prestazioni e affidabilità. L'annuncio di questa piattaforma, avvenuto di recente, ha suscitato grande interesse tra gli esperti del settore e gli addetti ai lavori. Una delle caratteristiche più sorprendenti del System/360 è la sua flessibilità. Progettato per supportare una vasta gamma di applicazioni e configurazioni, questo sistema può adattarsi alle esigenze specifiche di ogni singolo cliente. Che si tratti di elaborazione batch, transazioni online o calcolo scientifico, il System/360 offre una soluzione su misura per ogni scenario. Ma ciò che rende veramente rivoluzionario il System/360 è la sua architettura modulare. Grazie a un approccio basato su componenti intercambiabili, gli utenti possono facilmente aggiornare o espandere il sistema secondo le loro necessità, senza dover investire in una nuova infrastruttura. Questo non solo aumenta la flessibilità, ma consente anche un notevole risparmio di costi nel lungo periodo. Oltre alla sua flessibilità e modularità, il System/360 offre prestazioni eccezionali. Grazie alla sua architettura avanzata e ai potenti processori, questo sistema è in grado di gestire carichi di lavoro impegnativi con facilità. Ciò lo rende ideale per aziende che richiedono elevate prestazioni e affidabilità dalle loro infrastrutture informatiche. Inoltre, la sicurezza è stata posta al centro del design del System/360. Dotato di funzionalità avanzate di protezione e controllo degli accessi, questo sistema garantisce che i dati sensibili siano al sicuro da minacce esterne e interne. Con la crescente preoccupazione per la sicurezza informatica, questa caratteristica è diventata fondamentale per molte aziende. L'annuncio del System/360 arriva in un momento cruciale per l'industria informatica. Con la domanda di soluzioni informatiche sempre più sofisticate in costante crescita, questo sistema promette di soddisfare le esigenze del mercato in evoluzione. Inoltre, con la sua architettura aperta e modulare, il System/360 si posiziona come un'opzione attraente per aziende di ogni settore e dimensione. In conclusione, l'IBM System/360 rappresenta un importante passo avanti nell'evoluzione della tecnologia informatica. Con la sua flessibilità, prestazioni e sicurezza eccezionali, questo sistema promette di ridefinire gli standard del settore e di guidare l'innovazione nei prossimi anni. Con l'annuncio del System/360, IBM conferma ancora una volta il suo ruolo di leader nell'industria informatica e la sua capacità di anticipare e soddisfare le esigenze del mercato. © 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼 Tutti i diritti riservati | All rights reserved

Autore: by Antonello Camilotto

•

02 apr, 2024

Con l'avanzamento delle tecnologie di comunicazione, la preoccupazione per la privacy e la sicurezza delle comunicazioni è diventata sempre più importante. In un'epoca in cui la raccolta di dati e le intercettazioni possono avvenire in vari modi, sia legali che illegali, c'è una crescente richiesta di soluzioni per proteggere le comunicazioni personali e aziendali. Uno strumento che sta guadagnando popolarità è il criptofonino, uno smartphone progettato per garantire un alto livello di sicurezza e riservatezza nelle comunicazioni. Che cos'è un criptofonino? Un criptofonino è uno smartphone progettato specificamente per proteggere le comunicazioni dagli occhi e dalle orecchie indesiderate. Questi dispositivi integrano una serie di misure di sicurezza e criptografia per garantire che le conversazioni vocali, i messaggi di testo, le email e altre forme di comunicazione siano al sicuro da intercettazioni e spionaggio. Caratteristiche principali I criptofonini offrono una serie di funzionalità avanzate che li distinguono dagli smartphone tradizionali: 1. Criptografia end-to-end: Tutte le comunicazioni su un criptofonino sono crittografate end-to-end, il che significa che solo il mittente e il destinatario possono accedere al contenuto dei messaggi. Anche l'azienda produttrice dello smartphone non ha accesso ai dati degli utenti. 2. Protezione hardware: I criptofonini sono dotati di hardware specializzato progettato per proteggere i dati sensibili da eventuali attacchi esterni. Questo può includere chip di sicurezza dedicati e tecnologie di isolamento per impedire l'accesso non autorizzato al dispositivo. 3. Sistemi operativi sicuri: Molti criptofonini utilizzano sistemi operativi personalizzati progettati per massimizzare la sicurezza. Questi sistemi possono includere funzionalità come il sandboxing delle applicazioni e controlli avanzati sull'accesso ai dati. 4. Distruggere le prove: Alcuni criptofonini includono funzionalità per distruggere automaticamente i dati sensibili in determinate circostanze, ad esempio dopo un numero specifico di tentativi di accesso non autorizzato o in caso di tentativi di intercettazione. 5. Autenticazione multi-fattore: Per garantire che solo gli utenti autorizzati possano accedere al dispositivo, molti criptofonini offrono opzioni di autenticazione avanzate, come il riconoscimento facciale, le impronte digitali o l'uso di chiavi hardware. Usi e settori Gli utilizzi dei criptofonini sono diversi e variegati, ma si concentrano principalmente su due ambiti principali: 1. Settore aziendale: Le imprese e le organizzazioni che gestiscono dati sensibili o informazioni riservate spesso utilizzano criptofonini per proteggere le comunicazioni tra dipendenti e clienti. Settori come la finanza, la sanità e la difesa possono trarre particolare vantaggio da queste tecnologie. 2. Uso personale: Anche gli individui preoccupati per la propria privacy e sicurezza possono beneficiare dei criptofonini. Ad esempio, giornalisti, attivisti, avvocati e persone coinvolte in attività sensibili possono utilizzare questi dispositivi per proteggere le loro comunicazioni da eventuali intercettazioni o sorveglianza. Considerazioni sulla privacy e la sicurezza Mentre i criptofonini offrono un alto livello di sicurezza e riservatezza, è importante sottolineare che nessun dispositivo è completamente immune agli attacchi informatici. Gli utenti devono essere consapevoli dei rischi e prendere precauzioni aggiuntive per proteggere le proprie informazioni, come l'uso di password robuste e l'installazione regolare di aggiornamenti di sicurezza. Inoltre, l'adozione diffusa dei criptofonini potrebbe sollevare preoccupazioni per la privacy a livello sociale e politico. Alcuni critici potrebbero temere che l'uso diffuso di dispositivi crittografati possa ostacolare gli sforzi delle autorità per combattere la criminalità e il terrorismo. Tuttavia, è importante trovare un equilibrio tra la protezione della privacy individuale e la sicurezza pubblica. I criptofonini rappresentano una risposta alla crescente domanda di soluzioni per proteggere la privacy e la sicurezza delle comunicazioni. Con le loro funzionalità avanzate di criptografia e sicurezza, questi dispositivi offrono una via per proteggere le comunicazioni personali e aziendali da intercettazioni e spionaggio. Tuttavia, è fondamentale utilizzare questi strumenti in modo responsabile e consapevole dei rischi e delle implicazioni per la privacy e la sicurezza.

Autore: by Antonello Camilotto

•

01 apr, 2024

Nel panorama delle tecnologie emergenti, si fa strada una straordinaria innovazione: Collapse OS, il sistema operativo progettato per sopravvivere all'apocalisse. Immaginate un mondo in cui le infrastrutture moderne crollano, l'elettricità diventa un lusso e la comunicazione globale è un ricordo lontano. In questo scenario distopico, Collapse OS si propone di garantire la sopravvivenza e la continuità tecnologica. Cos'è Collapse OS? Collapse OS è un progetto open-source ideato da Virgil Dupras, un programmatore canadese, con l'obiettivo di creare un sistema operativo che possa funzionare su hardware obsoleto e facilmente reperibile. Questo sistema è progettato per essere eseguito su dispositivi come computer a 8 bit e microcontrollori, che sono diffusi e resistenti anche in situazioni di crisi. Obiettivi e Filosofia L'idea alla base di Collapse OS non è solo quella di fornire uno strumento pratico per la sopravvivenza, ma anche di promuovere una filosofia di resilienza e indipendenza tecnologica. In un mondo post-apocalittico, la capacità di riparare e mantenere le tecnologie esistenti può fare la differenza tra sopravvivere e perire. Collapse OS mira a preservare il know-how tecnico e a garantire che le conoscenze informatiche non vadano perse anche in condizioni estreme. Caratteristiche Principali Una delle caratteristiche fondamentali di Collapse OS è la sua semplicità. Il sistema è scritto principalmente in linguaggio assembly per garantire una maggiore efficienza e per essere facilmente comprensibile anche a persone con conoscenze informatiche di base. Inoltre, Collapse OS è progettato per essere estremamente modulare e flessibile, consentendo agli utenti di adattarlo alle proprie esigenze e risorse disponibili. Applicazioni Pratiche Le potenziali applicazioni di Collapse OS in un contesto post-apocalittico sono molteplici. Ad esempio, potrebbe essere utilizzato per riparare e mantenere in funzione dispositivi elettronici critici come radio, strumenti di misurazione e sistemi di comunicazione a lunga distanza. Inoltre, Collapse OS potrebbe essere impiegato per sviluppare nuove tecnologie adattate alle risorse e ai materiali disponibili in un mondo post-catastrofe. Critiche e Sfide Come qualsiasi altra tecnologia, anche Collapse OS non è esente da critiche e sfide. Alcuni potrebbero dubitare della sua praticità in un mondo post-apocalittico caratterizzato da una grave scarsità di risorse elettroniche e di energia. Altri potrebbero temere che la dipendenza da una tecnologia così specializzata possa rendere gli individui vulnerabili a potenziali minacce, come hacker o gruppi ostili. In conclusione, Collapse OS rappresenta un esempio affascinante di come la tecnologia possa essere utilizzata per affrontare le sfide più estreme. Sebbene possa sembrare un'idea futuristica o addirittura apocalittica, il progetto di Virgil Dupras ci ricorda l'importanza della resilienza e dell'innovazione anche nelle situazioni più estreme. Collapse OS ci invita a riflettere sul futuro della tecnologia e sulle sue implicazioni per la sopravvivenza e la resilienza umana. © 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼 Tutti i diritti riservati | All rights reserved

Autore: by Antonello Camilotto

•

31 mar, 2024

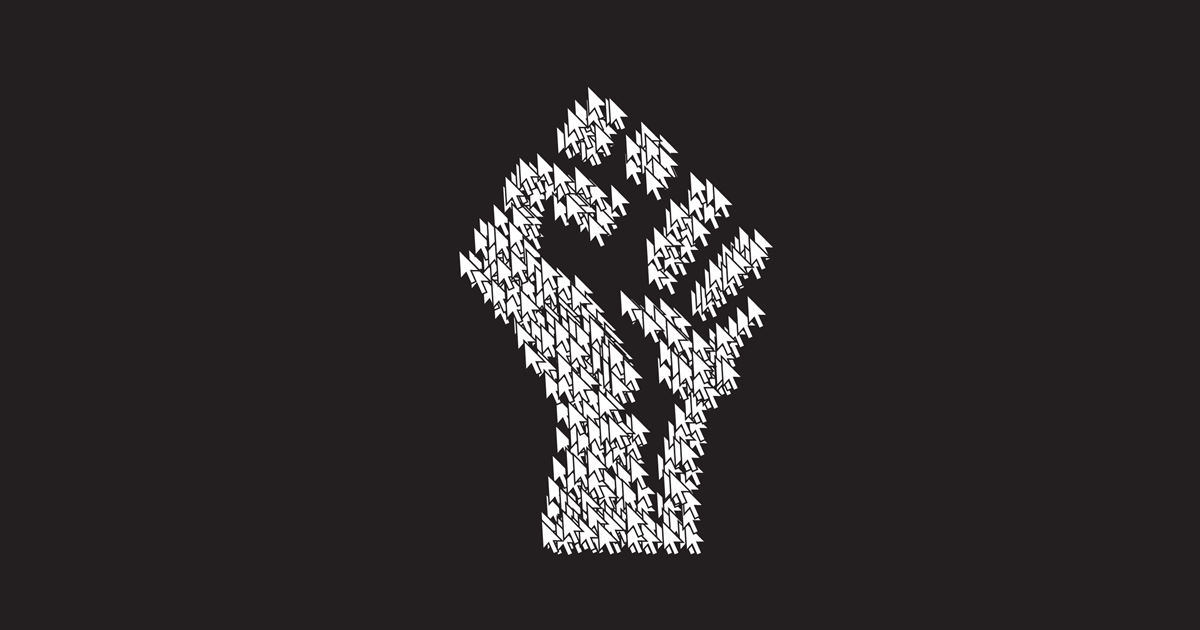

Nell'era digitale in cui viviamo, le battaglie per i diritti umani, l'ambiente e l'uguaglianza si stanno sempre più spostando online. L'attivismo cybernetico, o cibernetico, emerge come una potente forma di azione sociale che sfrutta le tecnologie digitali per promuovere il cambiamento e difendere le cause importanti. Definendo l'Attivismo Cybernetico L'attivismo cybernetico è un concetto ampio che abbraccia varie forme di protesta, mobilitazione e advocacy online. Si distingue per l'uso strategico di strumenti tecnologici, come i social media, le piattaforme di crowdfunding, la crittografia e persino l'hacking etico, per influenzare l'opinione pubblica, sfidare le istituzioni e promuovere il cambiamento sociale. Strumenti e Tattiche Social Media: Le piattaforme come Twitter, Facebook e Instagram sono diventate terreni vitali per l'attivismo cybernetico. Consentono la diffusione rapida di informazioni, l'organizzazione di proteste e la creazione di movimenti di massa in tempo reale. Hacking Etico: Mentre l'hacking viene spesso associato a pratiche illegali, l'hacking etico è una forma di attivismo cybernetico che mira a rivelare vulnerabilità nei sistemi informatici al fine di migliorarne la sicurezza e la trasparenza. Gruppi come Anonymous hanno guadagnato notorietà per le loro azioni contro istituzioni e organizzazioni che ritengono corrotte o ingiuste. Cripto-Attivismo: La crittografia è diventata un'importante arma per coloro che cercano di proteggere la loro privacy e la loro libertà online. App come Signal e servizi di rete anonimi come Tor consentono agli attivisti di comunicare in modo sicuro e anonimo, proteggendoli dalla sorveglianza governativa e dalla censura. Crowdsourcing: Le piattaforme di crowdfunding come GoFundMe e Kickstarter sono diventate strumenti cruciali per raccogliere fondi per cause sociali. Le campagne di finanziamento collettivo possono sostenere cause che vanno dalla giustizia sociale alla ricerca scientifica, permettendo agli attivisti di bypassare le restrizioni finanziarie delle istituzioni tradizionali. Esempi di Successo L'attivismo cybernetico ha già dimostrato il suo potenziale nel promuovere il cambiamento sociale in tutto il mondo. Un esempio eclatante è il movimento #BlackLivesMatter, nato su Twitter nel 2013 dopo l'assassinio di Trayvon Martin. Questo movimento ha catalizzato una discussione nazionale e internazionale sulla brutalità della polizia e sulle disuguaglianze razziali. Un altro esempio è il movimento #MeToo, che ha esposto migliaia di casi di molestie sessuali e abusi di potere attraverso i social media, portando a una maggiore consapevolezza e ad azioni concrete per combattere la cultura dell'abuso e dell'impunità. Sfide e Controversie Tuttavia, l'attivismo cybernetico non è privo di critiche e sfide. La diffusione di informazioni false e la manipolazione online possono compromettere l'integrità dei movimenti, mentre la sorveglianza di massa e la repressione governativa possono minacciare la sicurezza degli attivisti. Inoltre, c'è un dibattito in corso sull'efficacia a lungo termine dell'attivismo cybernetico rispetto alle forme più tradizionali di protesta e organizzazione comunitaria. Molti sostengono che, nonostante i suoi vantaggi in termini di rapidità e scalabilità, l'attivismo online spesso manca della profondità e della coesione necessarie per portare a cambiamenti duraturi. Il Futuro dell'Attivismo Cybernetico Nonostante le sfide, l'attivismo cybernetico continua a evolversi e a influenzare il panorama sociale e politico in modi sempre più significativi. Con il crescente ruolo della tecnologia nella vita quotidiana, è probabile che questo tipo di attivismo diventi sempre più diffuso e sofisticato nel corso del tempo. L'attivismo cybernetico non è solo una forma di protesta; è un richiamo all'azione per tutti coloro che desiderano utilizzare le potenzialità delle tecnologie digitali per promuovere un mondo più giusto, equo e sostenibile. È una chiamata all'azione che risuona con sempre più persone in tutto il mondo, dando voce alle voci marginalizzate e creando ponti tra comunità separate dalla distanza geografica ma unite da cause comuni. © 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼 Tutti i diritti riservati | All rights reserved

Autore: by Antonello Camilotto

•

29 mar, 2024

Nel tessuto stesso della nostra società, un'intelligenza artificiale (AI) sta emergendo come una forza trasformativa, rendendo obsoleti i paradigmi tradizionali e aprendo le porte a un futuro radicalmente nuovo. L'AI non è più una semplice tendenza, bensì una rivoluzione che modellerà profondamente il nostro modo di vivere, lavorare e interagire. In passato, l'idea di macchine intelligenti era relegata al campo della fantascienza, ma oggi la realtà ha superato di gran lunga la fantasia. Grazie a rapidi progressi nell'ambito dell'informatica, dell'apprendimento automatico e dell'elaborazione dei dati, l'AI è diventata una realtà tangibile che permea molteplici aspetti della nostra vita quotidiana. Uno dei settori più evidenti in cui l'AI sta rivoluzionando le cose è quello dell'automazione. Le macchine intelligenti stanno prendendo il posto di compiti ripetitivi e monotoni, liberando gli esseri umani per concentrarsi su compiti più creativi e significativi. Questo non solo aumenta l'efficienza e la produttività, ma ridisegna anche il panorama del lavoro, richiedendo competenze diverse e aprendo nuove opportunità di carriera nel campo dell'AI stesso. Ma l'impatto dell'AI va oltre il mondo del lavoro. Sta trasformando anche il modo in cui interagiamo con la tecnologia. Dai suggerimenti di ricerca di Google alla personalizzazione degli annunci pubblicitari su Facebook, l'AI sta plasmando la nostra esperienza online in modi che spesso non siamo neanche consapevoli. Inoltre, sta rivoluzionando settori come la medicina, l'educazione, la finanza e molto altro ancora, migliorando la precisione diagnostica, ottimizzando i processi di apprendimento e aiutando a prendere decisioni più informate e tempestive. Tuttavia, con questo potere trasformativo, sorgono anche nuove sfide e questioni etiche. Il dibattito sull'IA etica è diventato sempre più rilevante, poiché dobbiamo affrontare domande su privacy, bias algoritmici, impatto sociale ed economico e controllo delle macchine intelligenti. È essenziale che la comunità globale lavori insieme per sviluppare normative e linee guida che assicurino che l'AI sia utilizzata in modo responsabile e per il bene comune. Inoltre, c'è il timore che l'IA possa portare a una disoccupazione di massa, con macchine che prendono il posto di lavoratori umani in un'ampia gamma di settori. Tuttavia, molte ricerche suggeriscono che l'AI avrà un impatto più profondo sulla trasformazione del lavoro piuttosto che sulla sua sostituzione totale. È probabile che emergano nuove opportunità di lavoro nell'ambito dello sviluppo, della gestione e della supervisione dell'IA stessa, oltre a ruoli che richiedono competenze umane uniche, come empatia, creatività e pensiero critico. In definitiva, l'AI non è una moda passeggera, ma una rivoluzione che sta ridefinendo il nostro mondo in modi che solo pochi decenni fa sembravano impensabili. Per capitalizzare pienamente i benefici di questa rivoluzione, dobbiamo affrontare le sfide in modo proattivo, guidati da valori umani fondamentali come l'equità, la trasparenza e il rispetto per la dignità umana. Solo allora possiamo garantire che l'AI continui a essere un motore di progresso e innovazione per tutta l'umanità. © 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼 Tutti i diritti riservati | All rights reserved

antonellocamilotto.com

web agency and content creator

© Copyright 1996-2024 Antonello Camilotto

Tutti i diritti riservati | All rights reserved

P.Iva 01759920695

web design and development by

antonellocamilotto.com