Consigli per fare acquisti sicuri online

Mentre i vantaggi dello shopping online sono ben chiari a tutti, i rischi per la privacy e la sicurezza sono meno conosciuti.

Dal 1994, quando fu effettuata la prima transazione online, fino ai giorni nostri, con quasi due miliardi di persone all’anno che fanno acquisti online, l’industria dell’e-commerce si è trasformata in un settore da migliaia di miliardi di dollari. L’emergenza coronavirus ne ha velocizzato la crescita spingendo più persone a comprare online: nel giugno 2020, infatti, le piattaforme di e-commerce in tutto il mondo hanno raggiunto il record di 22 miliardi di visite. Con l’avvicinarsi della stagione degli acquisti per le vacanze e gli imminenti lockdown, si prevede che il numero di acquirenti online e il volume degli acquisti via web crescano ancora di più. Gli acquirenti si rivolgono alle piattaforme di e-commerce non solo per articoli di moda e tecnologia, come facevano negli anni precedenti, ma anche per generi alimentari e oggetti di uso quotidiano. Nel 2020, negli Stati Uniti, il 42% della popolazione ha acquistato generi alimentari online. A livello globale, si prevede che entro il 2025 il 63% della popolazione mondiale comprerà online.

Acquisti online e minacce informatiche

Mentre i vantaggi dello shopping online sono ben chiari a tutti, i rischi per la privacy e la sicurezza sono meno conosciuti. Chi fa acquisti online rientra spesso nel mirino dei criminali informatici, specialmente durante la stagione dello shopping. Presi dalla frenesia dello shopping e intenti a non perdere le offerte migliori, gli acquirenti online rischiano di non riconoscere i segnali di avvertimento di una possibile truffa sul web. I criminali informatici cercano di rubare i dati personali e le credenziali di accesso o di diffondere malware. Le minacce informatiche più comuni sono il phishing, il furto di dati e lo spam.

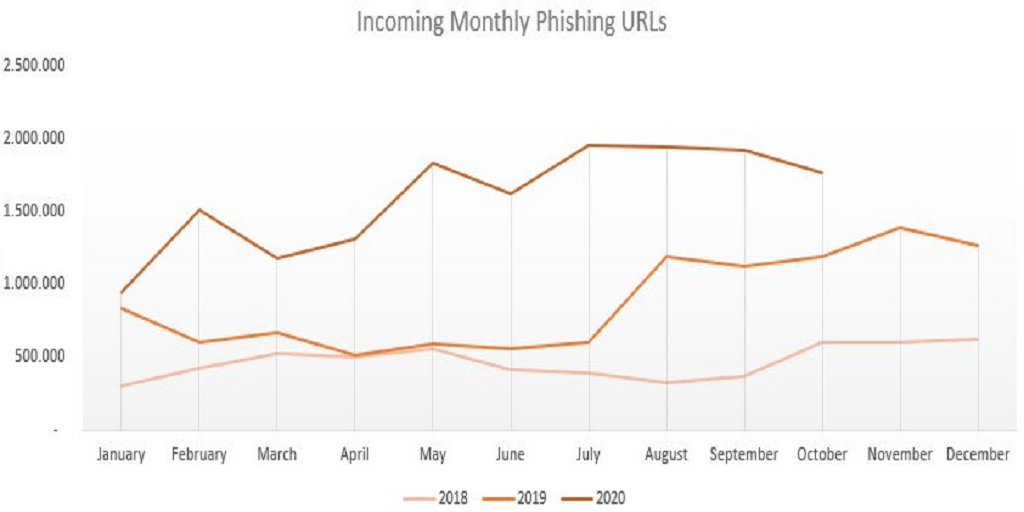

Phishing

Il phishing è la minaccia informatica più comune che gli acquirenti online devono affrontare. Le truffe di phishing diffondono malware tramite URL dannosi che vengono distribuiti per mezzo di siti web di shopping fasulli, email o messaggi diretti. Negli ultimi anni, i Protection Labs hanno rilevato picchi di attacchi di phishing tra ottobre e dicembre e si prevede che il numero di URL dannosi aumenterà di almeno il 15% rispetto alla media annuale entro la fine di novembre.

Furto di dati

Gli aggressori possono facilmente intercettare le transazioni se il negozio online non utilizza la crittografia, oppure possono aggiungere script dannosi, come i keylogger, per accedere ai dati della carta di credito inseriti nel modulo di pagamento. Solo pochi mesi fa, sono stati violati 2.000 negozi online che utilizzavano una vecchia versione di Magento, un popolare software open source per store online che è utilizzato da oltre 100.000 negozi sul web. Le piattaforme di e-commerce che non sono state al passo con gli aggiornamenti del software Magento sono state un bersaglio facile per gli hacker.

Spam

Nella fretta di ottenere gli sconti migliori, molti acquirenti online non leggono i termini e le condizioni. Se accettate rapidamente tutti i termini, potreste autorizzare il negozio a condividere i vostri dati con partner commerciali, inserzionisti e altre organizzazioni. Ma oltre a cedere i vostri dati, diventate anche un obiettivo per lo spam. Senza rendervene conto, permettete a molte altre aziende di contattarvi e inviarvi offerte, col risultato che la vostra casella email potrebbe presto intasarsi.

Consigli per fare acquisti online sicuri

1. Acquistate da venditori affidabili

Se acquistate da piattaforme di e-commerce conosciute e di cui vi fidate, le probabilità di incappare in truffe sono minori. Assicuratevi però di accedere al negozio online giusto. Un errore di battitura nella barra degli indirizzi potrebbe condurvi a un sito falso, che assomiglia a quello che state cercando ma in realtà è stato progettato per rubarvi i dati personali. La creazione di siti falsi è una delle truffe di phishing più comuni.

2. Fate attenzione alle truffe di phishing

Il phishing si manifesta in molte forme: siti falsi, email con link di phishing, post sui social media che promuovono offerte troppo belle per essere vere. Quando un affare sembra troppo bello per essere vero, è necessario fare molta attenzione e controllare attentamente tutti i dettagli. I truffatori spesso fanno leva sulla pressione del tempo per convincere gli acquirenti ad acquistare il prodotto immediatamente, senza controllare ciò che è scritto in piccolo. Scoprite ulteriori informazioni su come prevenire gli attacchi di phishing.

3. Controllate i negozi online nuovi

Se trovate un ottimo affare disponibile in un negozio online di cui non avete mai sentito parlare prima, prendetevi un po’ di tempo per fare un rapido controllo. Assicuratevi che il sito utilizzi un protocollo HTTPS sicuro. In secondo luogo, controllate il certificato SSL del sito per assicurarvi che quest’ultimo sia legittimo. Scoprite ulteriori informazioni su come fare acquisti online senza preoccupazioni.

Ogni sito sicuro che utilizza la crittografia dispone di un certificato SSL. Per visualizzarlo, cliccate sull’icona del lucchetto nella barra degli indirizzi. In Chrome e Safari, cliccate su Certificato; in Firefox, cliccate su Sicurezza connessione e poi su Ulteriori informazioni. Il nome sul certificato dovrebbe corrispondere all’organizzazione proprietaria del sito e dovrebbe essere rilasciato da un’autorità affidabile, come VeriSign, Thawte, Entrust o Symantec. In caso di dubbi, potete cercare il nome dell’organizzazione che rilascia il certificato.

4. Evitate di utilizzare le reti Wi-Fi pubbliche

Le reti Wi-Fi pubbliche sono insicure per natura e in genere si dovrebbe evitare di usarle per qualsiasi attività. A maggior ragione per gli acquisti online, l’online banking e altre attività che comportano la condivisione di dati sensibili, come quelli della carta di credito, non si dovrebbe mai utilizzare il Wi-Fi pubblico. Per quanto possa essere pratico fare shopping su Internet mentre si è in giro, ricordate che i criminali informatici possono facilmente intercettare i vostri dati sulle reti Wi-Fi pubbliche.

5. Usate una VPN

Se non avete altra scelta che utilizzare una rete Wi-Fi pubblica, fareste bene a proteggere la vostra connessione con una VPN. Una VPN maschera il vostro indirizzo IP e crea un protocollo di tunneling tra la vostra rete locale e il server a cui state cercando di accedere, crittografando i vostri dati in transito. Se proteggete la connessione con una VPN, gli altri utenti e persino il provider di servizi Internet non saranno in grado di monitorare le vostre attività.

Oltre ad aumentare la sicurezza e la privacy, l’utilizzo di una VPN per fare acquisti online offre un altro vantaggio fondamentale: potreste trovare offerte migliori. Potete scegliere di acquistare gli articoli che desiderate da un paese diverso, dove i prezzi sono più bassi, o persino accedere a offerte che non sono visualizzate nella vostra zona.

6. Impostate password dedicate

Dato che per ogni negozio online è necessario registrarsi e creare un profilo, la tentazione di riutilizzare le password è alta. Non fatelo: prendetevi il tempo per impostarne una diversa per ogni account. Se siete a corto di idee per crearne di uniche, utilizzate un gestore di password. Un Password Manager gratuito che vi aiuta a generare password uniche, impossibili da hackerare. Potete salvare tutte quelle che volete e accedere in un istante ai vostri negozi preferiti ricordando una sola master password.

Alcuni negozi offrono anche la possibilità di accedere con un altro account, come quello di Facebook o Google. Questo potrebbe sembrare un sistema facile e pratico, ma ricordate che così facendo concedete l’accesso al vostro profilo pubblico, alla vostra email e forse anche al vostro elenco di contatti. Per limitare la quantità di dati personali che diffondete online, è meglio creare un account diverso per ogni servizio che usate. Con un gestore di password, mantenere tutti gli account organizzati sarà un gioco da ragazzi.

7. Pagate con carta di credito

Usate una carta di credito invece di una carta di debito. Se i dati della vostra carta cadono nelle mani sbagliate, almeno non darete agli aggressori l’accesso al vostro conto corrente. Dato che le frodi alle carte di credito sono, purtroppo, molto comuni, i proprietari di carte di credito non hanno nessuna responsabilità per gli acquisti fraudolenti. Potete anche prendere in considerazione l’utilizzo di una carta di credito virtuale, con un numero di carta temporaneo che i criminali non possono riutilizzare.

© 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼

Tutti i diritti riservati | All rights reserved

Informazioni Legali

I testi, le informazioni e gli altri dati pubblicati in questo sito nonché i link ad altri siti presenti sul web hanno esclusivamente scopo informativo e non assumono alcun carattere di ufficialità.

Non si assume alcuna responsabilità per eventuali errori od omissioni di qualsiasi tipo e per qualunque tipo di danno diretto, indiretto o accidentale derivante dalla lettura o dall'impiego delle informazioni pubblicate, o di qualsiasi forma di contenuto presente nel sito o per l'accesso o l'uso del materiale contenuto in altri siti.