Elk Cloner: il primo virus informatico della storia

Nel mondo dell’informatica moderna, dove la sicurezza digitale è una priorità assoluta, è interessante tornare alle origini e scoprire come tutto ebbe inizio. Prima che Internet esistesse e molto prima che i cybercriminali sviluppassero sofisticati malware, un giovane studente statunitense creò, quasi per gioco, quello che oggi è considerato il primo virus informatico della storia: Elk Cloner.

Origini e contesto storico

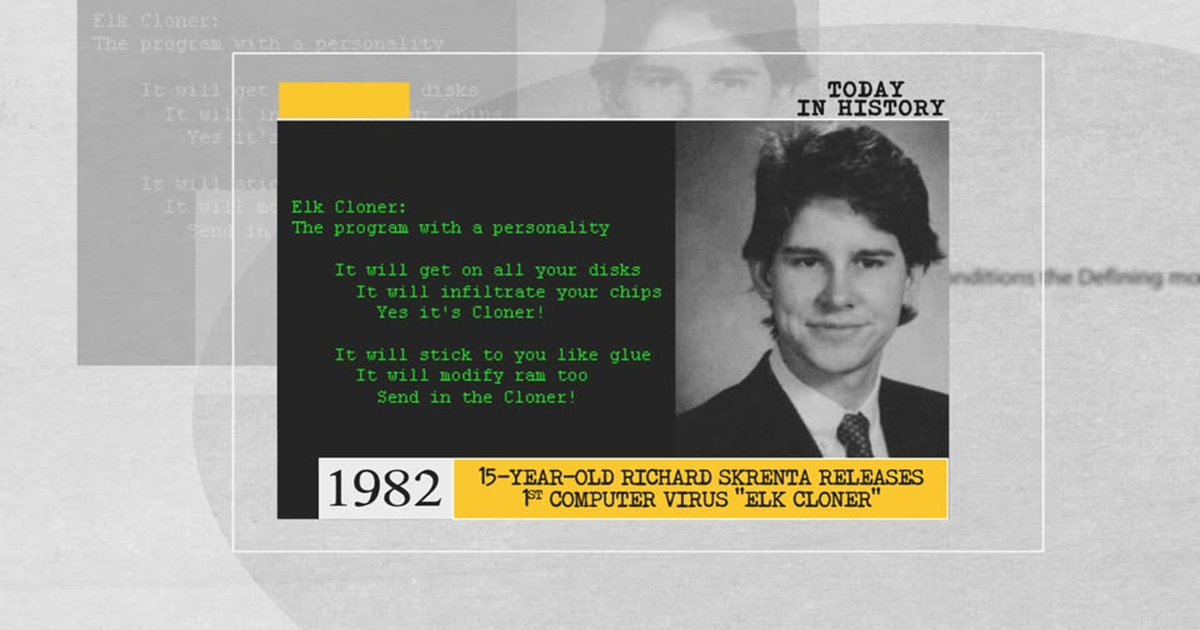

Siamo nei primi anni ’80. I computer personali stanno iniziando a diffondersi e uno dei modelli più popolari è l’Apple II, molto usato nelle scuole e tra gli appassionati di programmazione. In questo contesto, nel 1982, un ragazzo di quindici anni di nome Rich Skrenta scrive un piccolo programma chiamato Elk Cloner. Non si trattava di un software malevolo in senso stretto, ma di una sorta di scherzo digitale.

Skrenta, appassionato di informatica e programmatore autodidatta, voleva divertirsi con i suoi amici, che spesso gli chiedevano copie dei videogiochi per Apple II. Per rendere la cosa più “interessante”, inserì nel dischetto un codice nascosto che si attivava automaticamente dopo un certo numero di avvii.

Come funzionava Elk Cloner

Elk Cloner era un virus di boot sector, ossia si installava nella parte del dischetto usata per avviare il sistema operativo. Una volta inserito il dischetto infetto e avviato il computer, il virus si copiava automaticamente nella memoria del sistema e da lì si trasferiva su qualsiasi altro dischetto utilizzato successivamente.

Dopo il cinquantesimo avvio del computer infettato, appariva sullo schermo un messaggio poetico e ironico, scritto da Skrenta stesso:

| Elk Cloner: The program with a personality |

|---|

| It will get on all your disks |

| It will infiltrate your chips |

| Yes, it's Cloner! |

| It will stick to you like glue |

| It will modify RAM too |

| Send in the Cloner! |

Questo messaggio, sebbene innocuo, segnava un momento storico: era la prima volta che un programma si diffondeva autonomamente da un computer all’altro senza il consenso dell’utente.

L’importanza di Elk Cloner

A differenza dei virus moderni, Elk Cloner non rubava dati né arrecava danni reali ai sistemi. Tuttavia, la sua capacità di replicarsi e diffondersi automaticamente rappresentò un concetto rivoluzionario. Da un semplice scherzo di un adolescente nacque un intero campo di studio: la sicurezza informatica.

Negli anni successivi, con la diffusione dei sistemi MS-DOS e poi di Windows, i virus divennero molto più pericolosi e complessi. Ma il principio base — un programma capace di infettare altri file o sistemi — rimase lo stesso introdotto da Skrenta.

Elk Cloner non fu creato con intenzioni malevole, ma aprì la strada a un nuovo tipo di problema informatico. Oggi, a distanza di oltre quarant’anni, viene ricordato come una curiosità storica e come un punto di svolta nel rapporto tra uomo, macchina e sicurezza digitale.

In un certo senso, Elk Cloner rappresenta la nascita non solo dei virus, ma anche della consapevolezza che ogni innovazione tecnologica può avere conseguenze impreviste — un promemoria valido ancora oggi.

© 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼

Tutti i diritti riservati | All rights reserved

Informazioni Legali

I testi, le informazioni e gli altri dati pubblicati in questo sito nonché i link ad altri siti presenti sul web hanno esclusivamente scopo informativo e non assumono alcun carattere di ufficialità.

Non si assume alcuna responsabilità per eventuali errori od omissioni di qualsiasi tipo e per qualunque tipo di danno diretto, indiretto o accidentale derivante dalla lettura o dall'impiego delle informazioni pubblicate, o di qualsiasi forma di contenuto presente nel sito o per l'accesso o l'uso del materiale contenuto in altri siti.