Gary McKinnon, l'autore del più grande attacco informatico militare di tutti i tempi

Gary McKinnon, anche noto come "Solo" (Glasgow, 10 febbraio 1966), è un programmatore e hacker britannico. È accusato dalla giustizia statunitense di aver perpetrato "la più grande intrusione informatica su computer appartenenti alla difesa che si sia mai verificata in tutti i tempi."

Catturato nel Regno Unito in seguito ad una richiesta di estradizione dagli Stati Uniti d'America - in quella che alcuni considerano una persecuzione giudiziaria contro un capro espiatorio - nel 2012 venne negato dal Regno Unito alla giustizia statunitense. Affetto dalla Sindrome di Asperger, McKinnon è considerato una delle più grandi menti informatiche di tutti i tempi.

Si è giustificato dicendo che la sua motivazione era cercare una prova dell'esistenza degli UFO e disse di sapere per certo che i militari americani fossero in possesso della tecnologia dell'antigravità e che il governo USA stesse cercando di sopprimere la diffusione della "Free Energy" (energia libera).

Gary, da solo scansionò migliaia di macchine del governo degli Stati Uniti e scoprì evidenti falle di sicurezza in molte di esse.

Tra febbraio 2001 e marzo 2002, fece irruzione in quasi un centinaio di PC all’interno dell’Esercito, della Marina, dell’Aeronautica, della NASA e del Dipartimento della Difesa.

Solo, navigò al loro interno per mesi, copiando file e password e mise down l’intera rete dell’esercito americano a Washington, DC, mettendo fuori servizio circa 2000 computer per tre giorni. Ma nonostante la sua esperienza, “Solo” non riuscì a coprire le sue tracce e venne presto rintracciato in un piccolo appartamento a Londra.

Nel marzo 2002, la National Hi-Tech Crime Unit del Regno Unito lo arrestò, era un tranquillo scozzese di 36 anni con tratti da elfo e sopracciglia inarcate da Spock. Era stato un amministratore di sistema, ma non aveva un lavoro al momento del suo arresto; trascorreva le sue giornate assecondando la sua ossessione per gli UFO.

All’età di 14 anni, ha imparato da solo a programmare videogiochi, ambientati nello spazio, ovviamente, sul suo computer Atari. McKinnon si è unito alla British UFO Research Association e ha trovato una comunità di appassionati di spazio che la pensavano allo stesso modo. Quando ha saputo che il suo patrigno era cresciuto a Bonnybridge, una città inglese famosa per gli avvistamenti di UFO, lo ha interrogato per informazioni, ricorda sua madre. Ma mentre sognava dischi volanti, ha lottato con la vita di tutti i giorni sulla Terra. Dopo aver abbandonato la scuola secondaria, ha fluttuato tra i lavori nel supporto tecnico informatico.

L’hacking, una via di fuga

Dopo aver letto The Hacker’s Handbook , il classico manuale degli anni ’80 per hacker, McKinnon ha deciso di indagare un po’ lui stesso. A tarda notte, nella sua camera da letto buia, iniziò a provare le tecniche suggerite dal libro e nel 2000 decise di cercare prove UFO sui sistemi informatici del governo degli Stati Uniti. McKinnon ha messo a frutto i suoi poteri di concentrazione, cercando ossessivamente modi per entrare nelle macchine.

L’attacco ai sistemi governativi degli Stati Uniti D’America

Usando il linguaggio di programmazione Perl, ha scritto un piccolo script che gli ha permesso di scansionare fino a 65.000 macchine alla ricerca di password in meno di 8 minuti. Dopo aver chiamato i sistemi governativi, ha eseguito il codice e ha fatto una scoperta sorprendente: molti dipendenti federali non sono riusciti a modificare le password predefinite sui loro computer.

“Sono rimasto stupito dalla mancanza di sicurezza” Disse in seguito al Daily Mail.

Su queste macchine non sicure, McKinnon ha installato un programma software chiamato RemotelyAnywhere , che consente l’accesso remoto e il controllo dei computer da Internet. McKinnon poteva quindi navigare tra le macchine a suo piacimento e trasferire o eliminare file. Poiché era in grado di monitorare tutta l’attività sui computer, poteva disconnettersi nel momento in cui vedeva accedere chiunque altro.

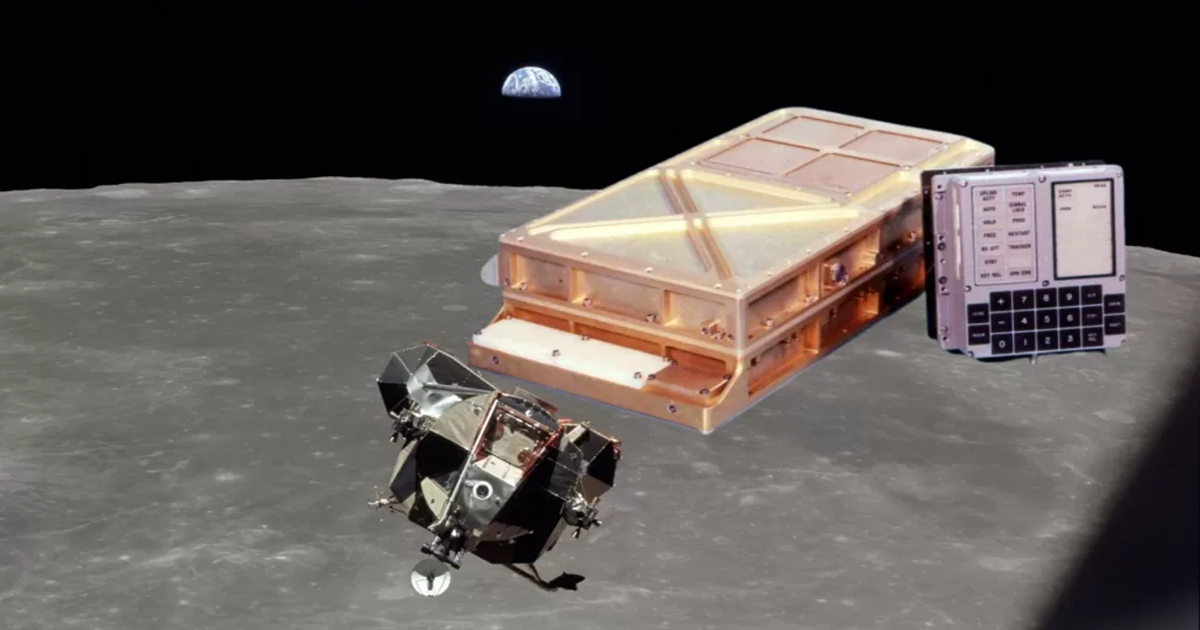

Con la sua profonda fissazione, McKinnon ha navigò attraverso i computer del governo da Fort Meade al Johnson Space Center della NASA nella sua ricerca di ET. Ha affermato di aver trovato un elenco di “ufficiali non terrestri” della Marina degli Stati Uniti, nonché una foto di un sigaro a forma di UFO tempestato di cupole geodetiche (una foto che non ha potuto salvare, ha detto, perché era in Java script). Dopo una vita di ossessione per gli UFO, ora stava alimentando la sua abitudine come mai prima d’ora. Stava anche assaporando il brivido dell’hack. “Si finisce per desiderare misure di sicurezza sempre più complesse”, ha detto al Guardian nel 2005. “Era come un gioco. Amavo i giochi per computer. Questo era come un vero gioco. È stato avvincente con una enorme dipendenza.”

Ma alla fine la partita è finita. Il Dipartimento di Giustizia degli Stati Uniti non ha discusso pubblicamente di come sia venuto a conoscenza di McKinnon, ma crede che la sua intrusione sia stata rilevata quando si è connesso a un computer del Johnson Space Center nel momento sbagliato. Ha detto che il suo accesso a quel computer è stato immediatamente interrotto; crede che il governo abbia poi scoperto il software RemotelyAnywhere sulla macchina e abbia fatto risalire il suo acquisto al suo indirizzo e-mail.

© 𝗯𝘆 𝗔𝗻𝘁𝗼𝗻𝗲𝗹𝗹𝗼 𝗖𝗮𝗺𝗶𝗹𝗼𝘁𝘁𝗼

Tutti i diritti riservati | All rights reserved

Informazioni Legali

I testi, le informazioni e gli altri dati pubblicati in questo sito nonché i link ad altri siti presenti sul web hanno esclusivamente scopo informativo e non assumono alcun carattere di ufficialità.

Non si assume alcuna responsabilità per eventuali errori od omissioni di qualsiasi tipo e per qualunque tipo di danno diretto, indiretto o accidentale derivante dalla lettura o dall'impiego delle informazioni pubblicate, o di qualsiasi forma di contenuto presente nel sito o per l'accesso o l'uso del materiale contenuto in altri siti.